什么是ARP协议

Address Resolution Protocol 地址解析协议

将一个已知ip的地址解析成MAC地址

ARP报文出不了路由器,所以ARP攻击只存在于内网。

地址解析协议

作用:将 IP 解析为 MAC 地址

原理:1)发送 ARP 广播请求 ARP 报文内容:

我是10.1.1.1 我的 mac : AA

谁是10.1.1.3 你的 mac :? 2)接收 ARP 单播应答

ARP攻击或欺骗的原理是:

通过发送伪造虚假的 ARP 报文(广播或单播),来实现的攻击或欺骗!

如虚假报文的 mac 是伪造的不存在的,实现 ARP 攻击,结果为中断通信/断网!

如虚假报文的 mac 是攻击者自身的 mac 地址,实现 ARP 欺骗,结果可以监听、窃取、篡改、控制流量,但不中断通信!ARP 协议没有验证机制

ARP 攻击者通过发送虚假伪造的 arp 报文对受害者进行 ARP 缓存投毒

防御:

静态ARP绑定

手工绑定/双向绑定

ARP防火墙

硬件级ARP防御

记一次ARP欺骗

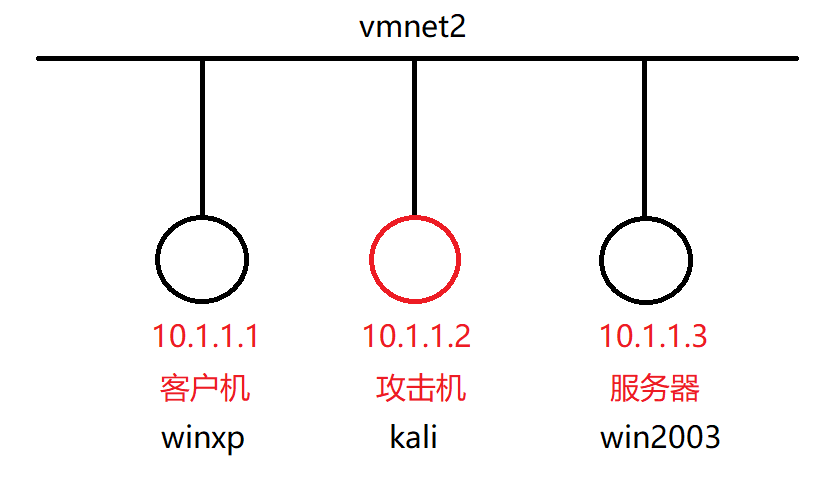

如图为实验环境。

配置ip

linux下配置ip

ifconfig eth0 10.1.1.2/24

ifconfig eth0 10.1.1.2 netmask 255.255.255.0

配好后,互相ping一下

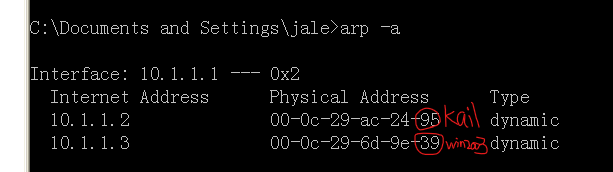

在xp中ping完两台PC后使用命令

arp -a

查看IP对应的MAC

| PC | IP | MAC |

|---|---|---|

| winxp | 10.1.1.1 | 76 |

| kali | 10.1.1.2 | 95 |

| win2003 | 10.1.1.3 | 39 |

win2003搭建FTP服务器

FTP服务器

在win2003建立FTP服务器,并且增加如下一个用户(用来远程访问时登录)

用户名:a

密码:d0g3yyds.cuit

先用winxp访问win2003的fpt服务

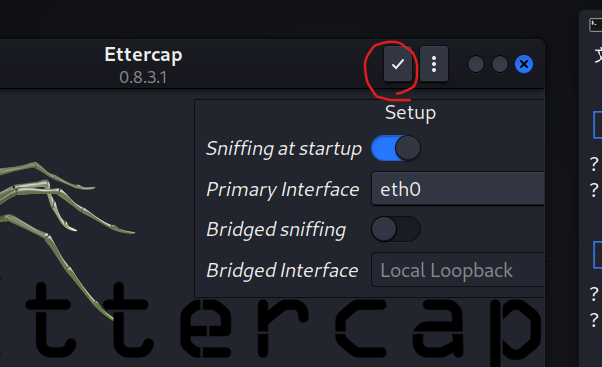

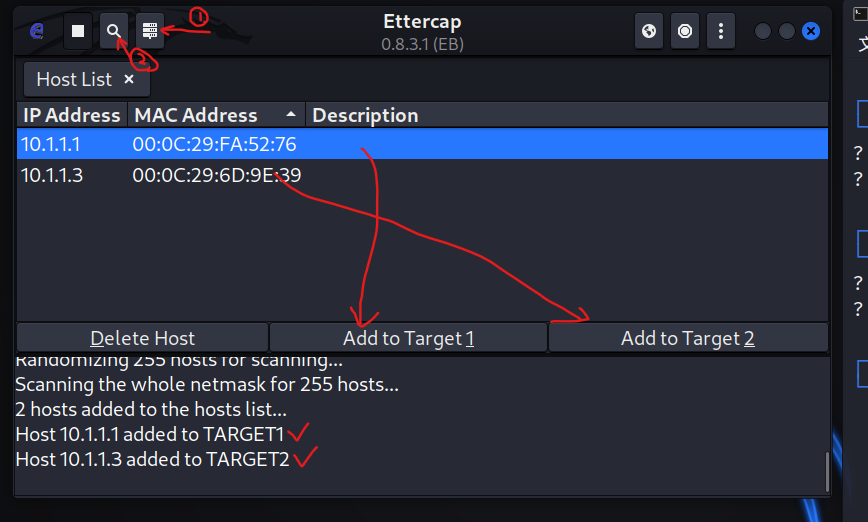

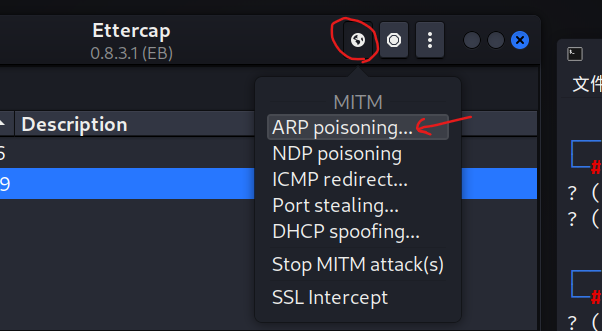

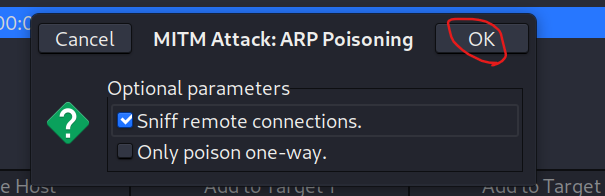

开启ARP欺骗及sniff嗅探功能

打开kali自带的Ettercap软件

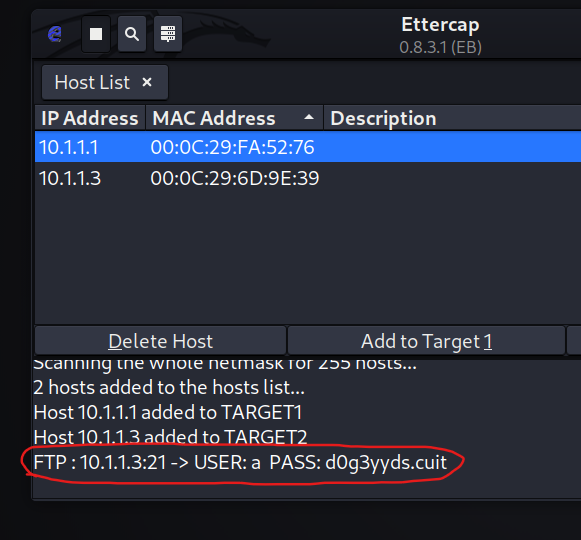

然后当winxp再次访问ftp时,也就是10.1.1.1和10.1.1.3开始通信时,ettercap就拿到了用户名和密码

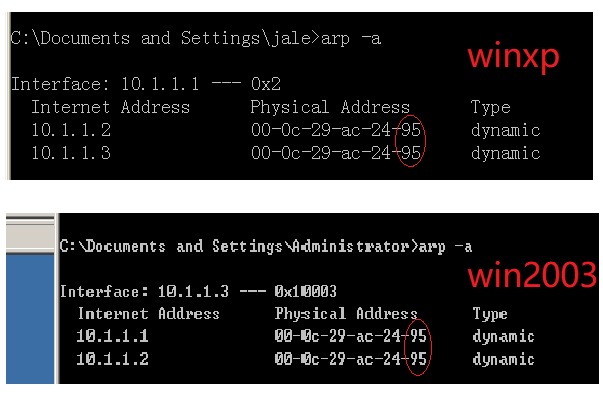

此时发现

winxp和win2003的ip地址对应的MAC地址都变成了kali的MAC地址。

ARP投毒成功。