架构、搭建、waf

CMS 识别技术

通过CMS获取网上公开的漏洞+数据库的目录

- 网站下方的CMS图标

- 搜索特定的ico文件—hash值与CMS指纹识别库匹配

- 查看网站的搭建平台

- 查看网站的开发语言的脚本框架的漏洞—网站的文件路径

- 分析目录的工作原理—ip和域名的文件结构

- 搜索特定的URL获取相似站点

- 查看网站的响应包

- robots.txt

源码获取技术

白盒审计,本地安全测试,业务逻辑漏洞

搜索引擎搜索

第三方源码站—站长之家,菜鸟源码

淘宝咸鱼

内部渠道

架构信息获取

1.Nmap扫描识别端口和OS的类型

2.网站区分大小写判断系统

3.脚本识别数据库 asp+Access;PHP+MySQL;aspx+mssql;jsp+mssql/orcale;Python+mogodb

4.Os识别数据库—windows才有Access+sqlserver

5.端口扫描—端口号对应不同的数据库

6.Nmap扫描第三方平台和软件—phpmyadmin

站点搭建分析

目录型站点

例如

域名 www.exmple.com 可以访问。在它后面加上一个目录,如: www.exmple.com/bbs ,同样可以访问。并且两个页面内容与结构不一样,也就是完全不同的两个网站。

这时候,如果我们要对 www.exmple.com 进行渗透测试很困难,那可以转向对 www.exmple.com/bbs 这个站点进行测试分析,因为它们都在同一个服务器上。

意味着就有两套漏洞,发现漏洞的几率更大。

怎么知道网站存在目录:

目录扫描工具

随意的在网页点击

端口型站点

例如

域名 www.exmple.com:80 (默认是80端口)可以访问。在它后面加上一个端口,如: www.exmple.com:8080 ,同样可以访问。

这时候,如果我们要对 www.exmple.com:80 进行渗透测试很困难,那可以转向对 www.exmple.com:8080 这个站点进行测试分析,因为它们都在同一个服务器上。

8080端口出现漏洞,80端口也会受到影响。

子域名站点

例如

域名 www.exmple.com 可以访问。改变它的域名,如: bbs.exmple.com ,同样可以访问。并且两个页面内容与结构不一样,也就是完全不同的两个网站。

这时候,如果我们要对 www.exmple.com 进行渗透测试很困难,那可以转向对 bbs.exmple.com 这个站点进行测试分析。

但是要格外注意,这两个域名不一定是在同一台服务器上,可以分别指向不同的域名。

类似域名站点

例如

域名 www.exmple.com 可以访问。改变它的根域名,如: www.exmple.cn ,同样可以访问。并且两个页面是一样的,也就说明是在同一台服务器上的。

这时候,如果我们要对 www.exmple.com 进行渗透测试很困难,那可以转向对 www.exmple.cn 这个站点进行测试分析。

总结:

根域名的改变,如

.cn、.net改为.com顶级域名的改变,如

www.jingdong.com改为www.jd.com查询方法—写脚本爆破根域名,如

cn,com,net…;或者改变顶级域名的数字,如date1.com、date2.com等等

旁注,C段站点

旁注:

同服务器不同站点。

前提条件:多个站点服务器。

例如:

192.168.1.100对应的站点有:www.a.com、www.b.com……

这时候如果要对www.a.com进行渗透测试很困难,可以转向对www.b.com进行渗透测试。

C段:

不同服务器不同站点同网段。

前提条件:独立站点服务器。

例如:

192.168.1.100对应的站点有www.a.com

192.168.1.101对应的站点有www.b.com、www.c.com……

这两个ip很明显在同一个网段下,即内网。

这时候如果要对www.a.com进行渗透测试很困难,可以转向对www.b.com进行渗透测试。

涉及到内网,不推荐使用C段。

搭建软件特征站点

搭建平台如:宝塔、phpStudy、inmap等等,具有安全隐患。如phpStudy上面会有PhpMyAdmin,账号默认登录。

一般看响应包的Server就可以知道是用的什么搭建平台。

使用Shodan Search Engine进行搜索。

WAF防护分析

WAF就是防火墙,分为硬件和软件。

快速识别 WAF:

软件wafw00f:https://github.com/EnableSecurity/wafw00f

python main.py url

域名对应可能是网站的某一个目录,ip对应的是根目录,所以说扫描ip能获得更多的信息。

App及其它资产

在安全测试中,若 WEB 无法取得进展或无 WEB 的情况下,我们需要借助 APP 或其他资产在进行信息收集,从而开展后续渗透。

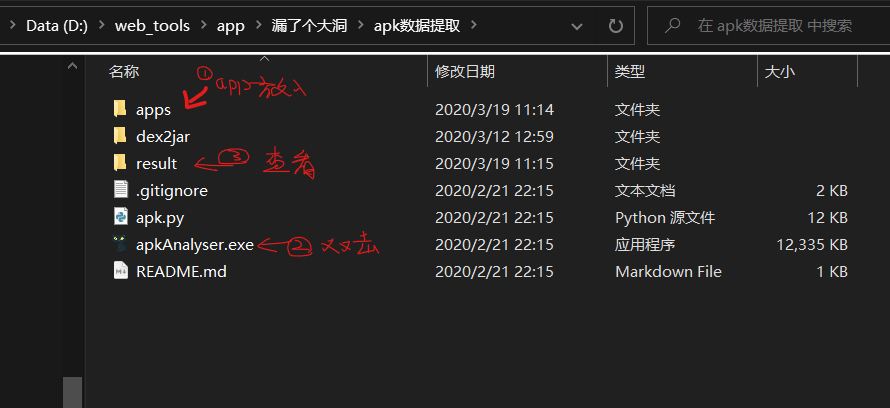

APP提取一键反编译提取

漏了个大洞

result文件夹里找到对应app的文件夹然后查看url信息。

burp抓包拿url

监听ip端口设置好,即可抓包。

第三方搜索平台

nmap 扫描:

nmap -sV ip

资产监控拓展

Github 监控

便于收集整理最新 exp 或 poc,便于发现相关测试目标的资产

各种子域名查询

teemo

放在在python2目录下

命令:

D:\python2\python.exe teemo.py -d 域名Layer子域名挖掘机

第三方黑暗搜索引擎